Данный раздел временно доступен в русской версии.

Похоже, сегодня уже дня не проходит без того, чтобы не сообщали о потере данных, взломе сетей, мошенничестве с переводом денег или других преступлениях в сети, которые начинаются с фишинговых атак. Защита электронной почты всегда была одним из приоритетных направлений для специалистов по безопасности ИТ-инфраструктур, и фишинг не зря вызывает такую серьёзную озабоченность – сегодня это одна из наиболее часто эксплуатируемых угроз. Способы фишинга развиваются и меняются, постоянно совершенствуясь и подстраиваясь под формальную переписку целевого эккаунта. И если всё сделано правильно, то сразу определить, что такое письмо содержит угрозу, будет тяжело. Это связано с тем, что точечный фишинг рассчитан на человеческие отношения. Злоумышленники тратят много времени на разработку стратегий, исследование объекта атаки и изучение его переписки, совершенствуют свои методы, пока не добьются успеха или не примут решение двигаться дальше.

При серьёзном анализе фищинговых атак становится ясно, почему они не перестают быть эффективными. Вкратце можно выделить три основные причины успешной деятельности преступников в сфере фишинга.

Иллюзия нормальных отношений

Злоумышленники не хотят, чтобы их раскрыли, поэтому они подделывают почтовые домены, чтобы их адреса выглядели надёжными и убедительными. Около 53% этих атак подделывают Microsoft и Apple, а остальные имитируют такие имена, как UPS, Chase и Amazon. Злоумышленники разрабатывают специальные шаблоны электронной почты, чтобы выглядеть как представители больших и известных компаний, что повышает вероятность доверительного отношения адресата. В тексте письма может содержаться предупреждение о нарушении безопасности или запрос на подтверждение какой-либо информации, чтобы получатель нажал на ссылку и подтвердил свои данные для входа в учетную запись или сообщил другие персональные данные.

Ссылки в таких письмах могут выглядеть формально правильными, однако, нажав на ссылку, жертва попадает на фишинговый веб-сайт, который используется для кражи учётных данных для входа. Если злоумышленник смог получить учётные данные пользователя, то ему не составит труда получить доступ к другим ресурсам от его имени или использовать персональные данные для запуска новых атак в ИТ-инфраструктуре организации. Фактически, одной из причин, почему чаще всего атакам подвергается программное обеспечение компании Microsoft, заключается в том, что учётные данные Office 365 – это самый короткий путь к ИТ-инфраструктуре любой организации. Если злоумышленникам удаётся получить учётные данные пользователя для доступа к облачным приложениям, они легко входят в сеть и продолжают развитие атаки.

Иллюзия сотрудничества

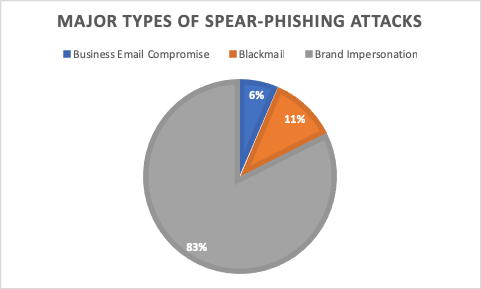

Если вы не знакомы с атаками типа Business Email Compromise (BEC), вы точно не одиноки. Они составляют всего 6% от фишинг-атак, но обходятся организациям невероятно дорого. ФБР заявляет, что финансовые потери от атак BEC с 2013 года по настоящее время составили более 12,5 миллиардов долларов. Но это только верхушка айсберга, потому что большая часть осталась неучтённой из-за нежелания компаний рассказывать о подобных проблемах.

Основные типы фишинговых атак

- Компрометация рабочей почты

- Шантаж

- Подделка под известные брэнды

Почему потери от этого вида мошенничества так высоки, если они составляют всего всего 6% от всех фишинговых атак? Причина заключается в том, что подобного рода письма написаны, якобы, от тех людей, которым пользователь может доверять – это может быть непосредственный начальник, руководитель корпорации, сотрудник отдела или любое другое лицо, имеющее полномочия для отправки запроса на перевод денежных средств или предоставление конфиденциальных данных. Суммы достигают огромных размеров. Об этом свидетельствуют атаки на Facebook и Google. Два технологических гиганта уже потеряли около 100 миллионов долларов, переведя их на счета злоумышленников. В результате утечки данных возникает ответная реакция в виде штрафов и ужесточения требований регуляторов, что снова приводит к потерям десятков и даже сотен тысяч долларов.

Иллюзия шантажа и запугивания

Каждая десятая фишинг-атака нацелена на шантаж или запугивание жертвы при помощи якобы существующих компрометирующих материалов. Злоумышленники часто начинают рассылать подобные требования, получив комбинацию адреса электронной почты и пароля в результате одной из атак. Эти учётные данные собираются в darknet, а затем используются в качестве возможного доказательства того, что у злоумышленника есть личная информация о жертве. Установив «достоверность» учётных данных, злоумышленники начинают предъявлять требования о выкупе. Обычно речь идёт о каком-нибудь видео, фотографии или информации о просмотре неблагонадёжных веб-страниц. Преступник редко обладает серьёзной информацией такого уровня, но многие не хотят рисковать и просто платят, не получая потом никакого ответа.

Необходимость защиты

Точечный фишинг по-прежнему работает, потому что традиционная защита электронной почты не всегда эффективна при подобных атаках. Шлюзы безопасности электронной почты являются важной линией защиты, но фишинговые письма могут проникать через них и атаковать людей.

Атаки тщательно продуманы и направлены, наблюдение за предполагаемой жертвой занимает несколько месяцев. Они составлены как реальные письма и рассылаются штучно.

Очень часто для начала атаки такие почтовые сервисы, как Gmail, что означает, что отправляющий домен имеет высокую репутацию. Поэтому эти письма не блокируются.

При отсутствии явно вредоносных ссылок или вложений, как в случае атаки BEC, традиционные признаки того, что сообщение электронной почты является атакой, отсутствуют.

Точечный фишинг: «Основные угрозы и тенденции» - это бесплатный отчёт, в котором подробно описываются все атаки, как они работают и почему традиционных средств безопасности для их отражения недостаточно.

Отчет основан на исследованиях специалистов компании Barracuda и включает в себя ряд примеров атак на известные бренды, описание часто используемых сюжетных линий и многое другое. Также включены ссылки на передовой опыт и рекомендуемые тренинги и технологии.

Для защиты от фишинга Softline предлагает следующие решения компании Barracuda: Sentinel, Essentials и Email Security Gateway. Они защищают все устройства пользователей, помогая безопасно, эффективно и экономично внедрить Office 365, а также защищают пользователей от опасных вымогателей и фишинговых атак. Данное решение минимизирует время простоя, обеспечивает соблюдение нормативных требований и позволяет быстро и эффективно восстанавливать данные Exchange Online, OneDrive и Sharepoint Online, обеспечивая пользователям непрерывную работу и полную защиту в среде Office 365

Barracuda Networks — известный производитель средств защиты электронной почты, предлагающий кроме того простые, полнофункциональные и доступные решения для защиты данных, безопасности сетей и приложений.

Cвыше 150 000 корпоративных клиентов по всему миру доверили продуктам Barracuda Networks защиту своей инфрасnруктуры не только внутри сети, а также и в облачной сфере. Основными продуктами компании являются Barracuda CloudGen Firewall, Barracuda Essentials и Barracuda Backup.

По вопросам приобретения решений BARRACUDA просьба обращаться к ответственному менеджеру по решениям BARRACUDA - Савастру Елена.

Свяжитесь сейчас с ответственным менеджером посредством заполнения формы.

Также вы можете позвонить по номеру 061066966 или отправить запрос на email elena.savastru@softline.com.